在数字化转型浪潮席卷全球的当下,网络安全已成为国家战略、企业生存与个人隐私的基石。《网络安全先进技术与应用发展系列报告》正式发布,其中对"零信任"(Zero Trust)技术的深度剖析与应用展望,标志着网络安全理念与实践进入了一个全新的时代。这不仅是一份技术报告,更是一份面向未来的安全宣言,尤其对网络安全软件开发领域,提出了颠覆性的架构指导与发展路径。

一、 核心理念:从“信任但验证”到“永不信任,始终验证”

零信任技术的核心,在于彻底摒弃了传统网络安全模型中基于网络位置的隐性信任。传统模型假设内部网络是安全的,一旦用户或设备进入内网,便获得广泛访问权限,形成所谓“城堡与护城河”的防御模式。随着移动办公、云计算、物联网的普及,网络边界日益模糊,内部威胁与外部攻击同样致命。

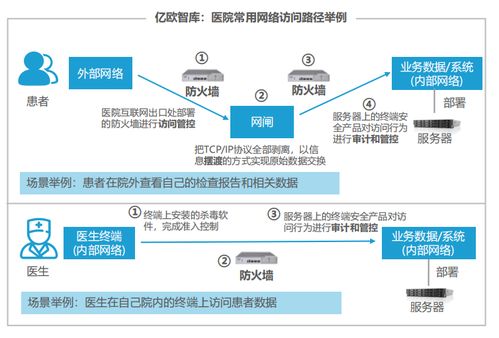

零信任对此提出了根本性质疑:“永不信任,始终验证”。它认为信任不应是静态授予的,而应是动态、持续评估的结果。每一个访问请求,无论来自内部还是外部,都必须经过严格的身份验证、设备健康检查、最小权限授权和持续行为监控,才能访问特定资源。这相当于在数字世界的每一次交互前,都设置了一个智能的、自适应的“安检门”。

二、 报告亮点:零信任架构的三大支柱与关键能力

本次发布的报告系统梳理了零信任架构的三大核心支柱,为网络安全软件开发提供了清晰的蓝图:

- 身份为中心(Identity-Centric):身份取代网络位置成为新的安全边界。报告强调,强大的身份与访问管理(IAM)是基石,需集成多因素认证(MFA)、单点登录(SSO)、生命周期管理等功能,确保“谁”在访问的绝对可信。

- 微隔离(Micro-Segmentation):在网络内部进行精细化的分区和访问控制,将安全策略细化到单个 workload(工作负载)、应用或数据层面。即使攻击者突破外围,其横向移动也会被严格限制,如同陷入“数字迷宫”。

- 最小权限原则(Least Privilege Access):确保用户、设备或应用仅拥有完成其任务所必需的最低权限,且权限根据上下文(如时间、地点、设备状态)动态调整。这极大缩小了攻击面,防止权限滥用。

报告同时指出,实现零信任需要依赖几项关键能力:持续的风险评估与信任度评分、全面的可视性与日志记录、自动化策略编排与响应,以及与现有IT生态(如云平台、端点防护)的深度融合。

三、 对网络安全软件开发的深远影响

零信任并非单一产品,而是一个需要软件深度赋能的体系化战略。它的正式发布与推广,正在深刻重塑网络安全软件开发的范式:

- 开发理念的转变:安全必须“左移”,从软件开发初始阶段(DevSecOps)就融入零信任原则。软件自身需具备身份感知、权限自省和合规声明的能力。

- 架构设计革新:软件开发需采用面向零信任的架构,如服务网格(Service Mesh)为微服务间的通信提供原生身份认证和加密,API安全网关成为实施细粒度访问控制的关键组件。

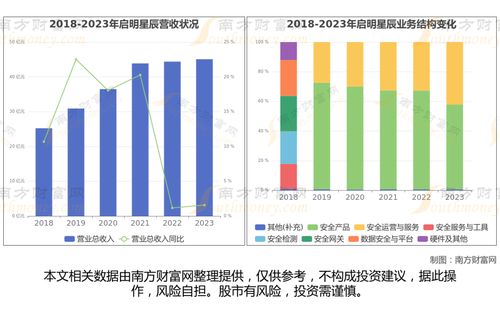

- 产品形态演进:单一的防火墙、VPN软件正在向集成了身份、设备、网络、应用、数据安全的零信任网络访问(ZTNA)平台演进。SASE(安全访问服务边缘)架构成为实现云交付零信任的热门路径。

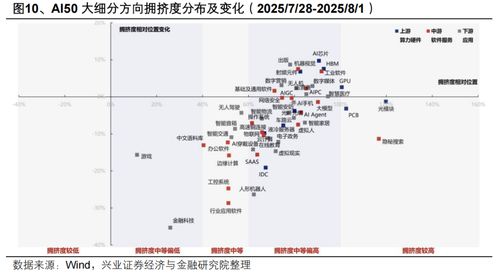

- 智能化与自动化需求:利用人工智能(AI)和机器学习(ML)进行用户实体行为分析(UEBA),实现异常访问的实时检测与自动响应,是零信任软件的核心竞争力。

四、 挑战与未来展望

报告也坦诚指出,零信任的落地之路并非坦途。它面临文化变革阻力、遗留系统改造复杂、成本投入高昂、跨部门协作困难等挑战。尤其对软件开发而言,如何平衡安全性与用户体验、性能开销,是需要持续优化的课题。

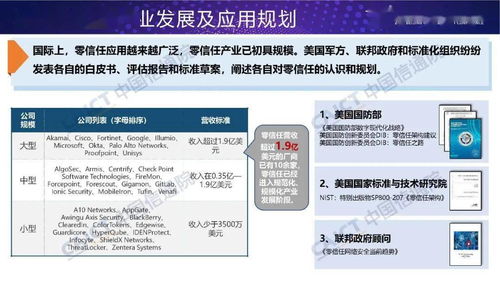

趋势已然明朗。随着远程办公常态化、数据价值飙升和合规要求趋严,零信任从“可选”变为“必选”。本次报告的发布,为政府、企业和安全厂商提供了权威的参考与实践指南。我们有望看到更加标准化、模块化、智能化的零信任安全软件栈,以及其在关基设施、金融、医疗等关键行业的规模化应用,最终构建一个更具韧性、以身份为基石的新一代网络安全生态。

零信任,正在将网络安全从被动的边界防护,引领至主动的、以数据为中心的全方位信任管理时代。对于每一位网络安全从业者和软件开发者而言,理解、拥抱并实践这一理念,将是构筑未来数字世界安全防线的关键所在。